摘要:现代计算机网络中包括各种各样的设备和软件。这些设备和软件存在着大量的未知和已知漏洞,漏洞是安全问题的根本,在漏洞面前,攻守双方并不平等,一个弱点被黑客利用,最终可以导致危险在整个网络扩散。漏洞具有的高威胁性、突发性、高破坏性、大规模性的主要特点。地下黑市交易的零日漏洞、厂商设置的后门漏洞以及网络间谍的APT攻击威胁着国家、企业和个人的网络安全。

随着互联网+的不断发展,数字化转型为企业带来了全新的安全挑战,CISO们也需要有全新的解题思路。3月13号,我们邀请到了瑞数信息公司的CSO马蔚彦女士,在CISO赋能安全群里为大家带来“主动防御,构建数字化业务的安全基石”的主题分享。

瑞数信息公司CSO 马蔚彦

CISO主持人:截止到去年全球业务安全造成的损失高达4450亿美元,75%的全球500强企业都曾发生过业务安全事件,其中敏感信息被爬取、网站及APP漏洞被攻击、身份被盗用的现象数不胜数,自动化工具成为黑客牟利的工具,黑产的发展速度丝毫不亚于企业新业务的发展,而安全手段的乏力始终是企业IT的一个难题。

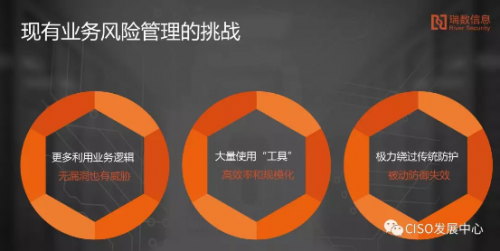

面对这样的现状,目前在数字化安全业务保障上,与传统的安全防御诉求相比,现在企业业务风险管理面临着哪些新的挑战,诉求是否有了新的变化呢?请马总来综合分析一下,谢谢!

瑞数马总:数字化转型带给企业在业务上的转变体现在:业务走向互联网化、更加开放的业务和数据访问及数据共享、更加丰富灵活的线上业务经营活动。但同时,这些业务的变化也带来了在安全防御诉求方面的一些重要变化。

这些变化有一个共同的特点是:业务问题与安全问题是共生的,如何判别是否是“真实有效”成为一个突出的变化。比如:

1、业务使用者及访客身份有效性问题更加凸显

一是,业务提供了在线用户注册,同时就会发生大批量利用工具进行的恶意注册或者垃圾注册,形成虚假账号被滥用的问题。

另一个是,业务提供了在线登录,就同时会引发“撞库”登录,以盗取账号的问题。

利用工具和已经泄露的用户名、账号库批量进行登录试探,从而获得这个业务的合法用户身份的行为通常称为“撞库”

2、线上经营和营销活动被滥用和产生欺诈

推出线上的促销活动、营销活动的同时,也会出现大量用虚假身份或者盗用的身份,用工具和程序进行自动化的抢促销、刷单、薅羊毛等欺骗性操作。因其操作是利用的正常业务逻辑而变得难以区分真实性。

3、开放性性业务办理及交易操作的安全风险

数字化业务不仅利用web应用,更越来越多地利用移动App应用提供服务。业务不断变化,Web及App应用漏洞也层出不穷,能否及时修补漏洞,同时不影响业务成了IT及应用开发部门的一个焦点问题。

4、数据共享和服务同时带来数据被批量盗取

最明显的示例就是政务服务,为企业和大众提供便利的政务服务、公共数据查询服务的同时,存在大量的恶意爬虫。商家的信息被批量爬取。甚至企业内部, 因数据资源的价值带来的利益丰厚,也不断出现利用合法的操作身份进行数据批量盗取的安全事件。

产生这些变化的安全诉求背后,我们发现是来源于这样一些这对业务的威胁特点:

CISO主持人:好的,市面上安全防护市场的产品林林总总的并不少,但都停留在不停地找漏洞、打补丁的被动策略,这就将企业置身于千变万化的攻击之后。如果用打一场安全保卫战来形容,贵司提出的“动态防御”并不是新鲜词,那么是在“主动出击”的技术实现手段上,有不同的打法吗?

瑞数马总:动态防御,是相对传统安全的静态、被动的防御方式提出的。不一定是“主动出击”,而是动态的、主动地进行防御。具体来讲:

传统防御手段大多是基于特征库、基于规则进行攻击检测和防御,基于挖漏洞堵漏洞方式解决安全问题。概括地说,传统防御是被攻击者牵着鼻子走。 动态防御的理念则是牵着攻击者鼻子走。通过把被保护对象自身进行一系列动态的变化,让攻击者无法预测,无法进行进一步的攻击。准确地说是:主动地牵制、制衡、迷惑攻击者,让攻击失效,让攻击者放弃攻击。这是一个创新性的技术手段,也是安全领域的一个新的技术方向。

再稍做些技术性地解释:

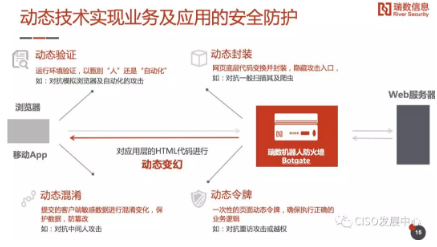

当通过浏览器访问一个web业务系统时候,这个动态防御系统会在访问请求、服务器响应的过程中,加入一系列动态化的技术手段。如:

1、对网页底层代码的参数部分进行动态封装,让攻击者找不到攻击入口,达到隐藏漏洞的效果。

2、在客户端浏览器端进行动态验证是否是真实浏览器操作还是模拟浏览器的程序,并通过环境指纹和结合行为特征,进行人机的识别。

3、对客户端提交的敏感信息进行动态混淆,防交易数据的篡改。

4、动态生成令牌并通过验证判别是正常还是异常的业务逻辑访问,等等。

可以参照这个图理解前面的技术机理,以上就是瑞数动态防御技术在打法上的不同。

CISO主持人:了解了,马总的讲解非常形象,那通过主动防御的手段,是否有成功的案例跟大家一起分享呢?

瑞数马总:很愿意给大家分享成功案例,这里分享3个不同场景和效果明显的案例:

案例一: 防业务型自动化攻击。

我们在一个第三方支付网站的应用中,他们在有促销活动的时候,业务的访问量巨增,造成了业务服务器宕机,而这其中有85%以上的流量来自“薅羊毛”,是用程序进行抢促销的流量,真正的优惠并没有到客户手中,而营销投入和损达却达上千万元。

紧急上线瑞数的动态防御系统后,促销日的第二天就阻挡了这部分的自动化抢促销的流量,保障了正常用户的访问。之后促销日的线上促销投放,真正地吸引了正常的真实的客户。

类似场景的行业案例很多,比如:银行、电商、互联网公司、航旅等,还有一些走向互联网、数字化业务的传统行业,运营商的网上营业厅、手机营业厅、企业商城、各大院校及教育机构的网上招生及教学、医院网上挂号等。

案例二: 防爬虫。

这个在互联网+政务的应用案例比较明显。我们在工商总局下的一个对外提供企业相关信息查询的业务系统中,提供防爬的功能,阻止了70%-80%的来自爬虫的流量。

原本这些爬虫消耗大量的服务器和带宽,业务可用性受到很大影响。同时这些公共服务数据被爬虫爬取,很可能被违规利用提供其他类似在线服务,破坏了数据的权威和真实性。我们类似的防爬案例和客户也不少。

案例三: 应用漏洞隐藏。

面对层出不穷的应用漏洞,要不断修补,要验证对业务的影响,还要及时修补,甚至有的零日漏洞需要大范围内的修补,才能应对面向互联网上的漏洞扫描和探测,这是一个非常头疼的也是共性的问题。

去年两会期间,动态防御系统部署在一个客户的业务上,期间正好出现了Struts2的零日漏洞被披露,网上大量针对该漏洞的探测扫描行为。不像WAF类的产品是需要更新规则和特征库才能进行防护,动态防御系统利用动态技术的手段,对这些扫描和漏洞探测进行识别和阻拦,起到了漏洞隐藏的效果,让攻击者无从入手。

因为时间关系,这里就不再举例了,大家感兴趣可以线下联系,再给大家解答。

CISO主持人:企业部署后,应用效果会带来哪些改善呢?部署周期长吗?

瑞数马总:应用效果的改善在前面的案例中可以看出是非常明显的。

图:相对共性的应用场景和效果总结

总结起来几个改善:防自动化攻击流量对业务资源的占用、对业务的滥用、以及利用自动化手段的数据爬取、盗取等等。

从上面的第三方支付的案例可以看到,是当晚被紧急要求上线,可见这个部署的周期并不长,在网站业务相关的负载均衡设备,或者交换设备的配合下,对业务进行一些例行的适配检查后,即可部署。

CISO主持人:好的,与传统的安全防护策略相比,在部署流程上会有哪些不同吗?

瑞数马总:好的,瑞数的动态防御系统,有硬件一体机和软件虚拟机两种形态。以反向代理模式部署在web服务器前面。在实施部署流程上与反向代理系统的部署基本类似。

CISO主持人:好的,那请问 与传统的安全防护方案相比,动态安全解决方案的优势有哪些呢?

瑞数马总:优势其实很鲜明的,从防护的威胁来看,准确有效地甄别和阻拦机器人攻击,即通过自动化程序进行的扫描和漏洞探测、撞库、刷单、抢票、抢促销、薅羊毛、恶意爬虫等业务安全和数据安全问题。

这些问题中很多是利用了正常业务逻辑,甚至并不是安全漏洞,这些是传统安全手段解决起来效果不佳的。而且现在大量绕过传统手段的攻击程序出现,传统手段已经力不从心,瑞数的解决方案正是应对这些新的业务安全问题,提升业务的安全性的。

另外还有一个部署上的优势,即:不需要修改应用程序,也不需要客户端安装程序。不依赖于特征库的技术机理也减轻了安全运维的压力,提升了运维效率。

以上就是动态安全方案的优势!

问答环节

问:动态防御系统利用“动态技术”的手段,对这些扫描和漏洞探测进行识别和阻拦,在“零日漏洞被曝光前”我们就已经在进行了阻挡。怎么做到的!

马总:动态技术的机理,最大的特点是识别机器人(程序),还是人的操作,零日曝光后,大量的自动化脚本在网上探测零日漏洞,而瑞数的动态技术手段,是对这些扫描和漏洞探测进行识别和阻拦,起到了漏洞隐藏的效果,让攻击者无从入手。

我们并不是在零日漏洞被披露后进行特征库、规则库的快速更新,实现机理也并非传统靠零日漏洞的攻击特征来识别和阻挡攻击,而是通过识别攻击是否为脚本、程序、工具,以及结合动态令牌及动态验证技术进行的识别和阻挡。

实际上这个漏洞隐藏的效果对于已知漏洞的探测也是一样的效果,可能更能实际解决现实中有些系统因种种原因无法打补丁的局面。

问:这个动态安全技术,是基于另一种攻击行为规则库来主动进行诱导性、欺骗性的引导,让攻击、刺探行为被故意的带偏了,对吗?

马总:瑞数的动态安全技术是针对动态封装网页代码中的参数,每一次页面请求request的回复response都会动态随机变化,对于攻击程序,相当于每次返回都是动态不确定的回复结果,从而成为具有干扰性和欺骗性的结果,让工具无法按照预定的步骤执行下去。这个过程中是不依赖于规则,不依赖于访问频率、访问IP来源的集中程度,但可以快速判断出自动化工具的攻击行为。

问:如何判断我这个访问行为是刺探行为

马总:第一步是识别是否是机器人,这是动态技术最主要的核心作用——判断是否是工具。高效率的刺探行为,基本都会采用程序和工具。之后会结合获取到的客户端环境信息、浏览器指纹等特征,做进一步的分析。例如,是否变换了浏览器的UA等等。

问:是基于规则+行为判断吗?

马总:规则+行为分析只是其中的一部分,更精细化的分析定位的部分。并且,这个规则并非简单的靠访问频率和高频IP来进行规则设定,从而判别是否为工具。另外更大的动态技术部分则是实时的判断,不依赖规则,依靠自身的“变化”,一次一变。这是在攻击事中实时进行的判断。

问:我理解的是,它这个类似蜜罐技术,只是在事中行为可以动态的识别一些行为,然后自动列为规则库的一部分,从而自动扩展攻击源黑名单清单。!

马总:不完全是蜜罐,但蜜罐技术是我们下一步在考虑纳入到产品中的技术之一。从“牵引”“迷惑”攻击这个属性的角度来看,这么理解或许也可以,因为攻击性的访问受到了网页自身动态封装、动态令牌等手段的牵引和迷惑。简单来讲,核心是识别“是工具”的访问?还是“人”的访问。判断出是工具后,可以只做记录,也可以进行阻断,这个来源可以自动扩展加入攻击源黑名单,也可以选择阻拦一段时间等等,这也是一种动态化的响应。