云端的VPN安全问题并不少见,但是只要采取一系列简单的措施,这些问题即可以轻松避免。专家Dejan Lukan将为大家解释如何做到这点。

虚拟专用网络(VPN)允许不同的私有网络被连接到一个公有网络中。由于VPN端点之间的通信会经过一个公有网络,因此需要被妥善保护,防止窃听发生。

使用一个VPN服务有很多益处。其中一个好处就是能够在不在办公室的时候访问公司的内网,或者将两个物理上分散的内网连接到一个统一的内网上。另外,还有多种可用的VPN协议的实现,最广泛使用的是互联网安全协议(IPsec)和传输层安全协议(SSL/TLS)。其他可用的实现还包括DTLS,MPPE,SSTP等。

尽管VPN具有以上这些优点,也有一些严重的风险,企业必须做到心中有数。本文将重点讨论如何减轻SSL VPN的安全性问题。

如何检查VPN安全

取决于渗透测试期间所检查的VPN的类型,有不同的流程可以遵循。不管使用哪种VPN类型,基本的测试步骤包括:

侦查:决定使用的VPN类型和VPN进程监听的端口。这可以通过端口扫描工具如Nmap做到。根据不同的VPN类型,服务有时候监听在UDP端口500上(IPSec),TCP端口1723,TCP端口443(SSL VPN),UDP端口1194(OpenVPN)或者其他非默认的端口上。

溢出:在成功的识别出VPN关联哪个端口后,可以通过Ike扫描工具确定具体的厂商和守护进程的版本。然后检查该厂商是否包含任何已有的CVE漏洞,可以被metasploit框架中的已有exploit或者新写的exploit利用。

认证:监听传入连接的守护进程必须正确检查客户递交的口令。不要只是依赖于用户名、密码和使用安全证书来提高VPN服务的整体安全。应该有恰当的密码政策确保强密码和证书一起使用来限制暴力攻击。

强化VPN安全来防止问题

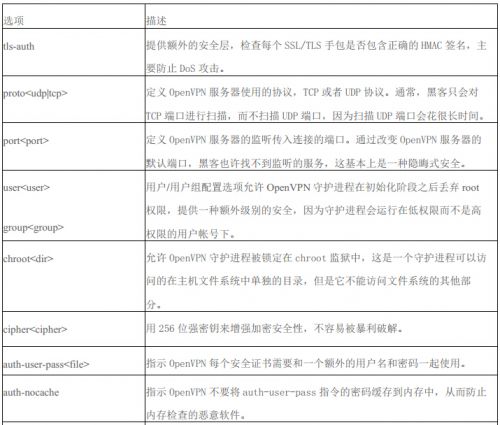

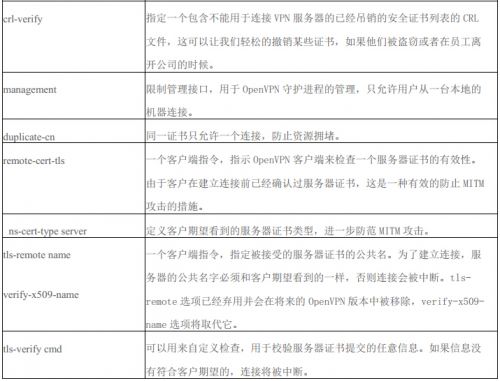

要强化OpenVPN的安全,请编辑它的配置文件。配置文件通常在VPN守护进程运行参数上加上“--config”命令行选项。如果你使用“ps --ef”命令加grep查看所有的OpenVPN进程信息,就可以找到这个配置文件的位置并据此来查看文件内容。

结论

当VPN服务被引入到网络中,需要遵守某些建议以确保VPN服务的安全性。有了这些安全措施,攻击者将不再容易的穿透内网。即使在零时差漏洞的情况下,也存在一些安全实践可以限制攻击者,甚至是在系统已经被成功的攻破后。

VPN守护进程的配置的重要部分是要在低权限的用户帐号下运行守护进程,这防止攻击者对目标系统执行破坏性的活动。在VPN进程里遵从和实施恰当的安全措施也许正是企业减少VPN安全问题和保护自己免受网络攻击所需要的。